Las herramientas de orquestación de IA están transformando la forma en que las empresas gestionan los flujos de trabajo, pero los riesgos de seguridad derivados de los sistemas desconectados están aumentando. Este artículo destaca siete plataformas diseñadas para centralizar las operaciones de inteligencia artificial y, al mismo tiempo, priorizar la protección de datos, el cumplimiento y el control de acceso.

Cada herramienta aborda desafíos de seguridad específicos, desde prevenir las violaciones de datos hasta garantizar el cumplimiento. Para los equipos que se preocupan por los costes y gestionan varios modelos de IA, Prompts.ai destaca con hasta un 98% de ahorro sobre los costos del software de IA.

Prompts.ai es una plataforma centrada en la seguridad creada para empresas, diseñada para optimizar y proteger las operaciones de IA. Al integrar más de 35 modelos de IA de primer nivel, incluidos GPT-5, Claudio, Llama, y Géminis - en un sistema único y cohesivo, elimina los riesgos y las ineficiencias asociados con las herramientas de IA fragmentadas.

Prompts.ai proporciona un marco unificado que reúne modelos, herramientas y equipos, lo que garantiza la supervisión y la responsabilidad completas de todas las actividades de IA. Este enfoque reduce las vulnerabilidades causadas por implementaciones inconexas. Los planes empresariales incluyen herramientas de gobierno centralizadas para mantener un control estricto sobre el uso de la IA y mantener las operaciones seguras y cumplir con las normas.

Cumplir con los estándares líderes de la industria, como SOC 2 tipo II, HIPAA y GDPR, Prompts.ai prioriza la protección de datos. Emplea un monitoreo continuo a través de Vanta, con una auditoría del SOC 2 de tipo II programada para el 19 de junio de 2025. Para obtener actualizaciones en tiempo real sobre sus medidas de seguridad, visite https://trust.prompts.ai/.

La plataforma admite una administración de usuarios flexible y escalable, lo que permite a las organizaciones incorporar rápidamente a los usuarios y los equipos y, al mismo tiempo, mantener una colaboración segura. Las opciones de suscripción van desde espacios de trabajo individuales de pago por uso hasta planes empresariales con espacios de trabajo y colaboradores ilimitados. Este enfoque estructurado del control de acceso garantiza que las organizaciones puedan administrar las identidades y los permisos de forma segura, complementando la sólida arquitectura de seguridad de la plataforma.

Prompts.ai está diseñado para sortear las complejidades de los requisitos reglamentarios. La supervisión del cumplimiento está integrada en sus planes Core, Pro y Elite, lo que refuerza su compromiso con los estándares de seguridad de nivel empresarial.

La plataforma se conecta sin problemas con herramientas empresariales ampliamente utilizadas, como Slack, Gmail, y Trello. Al permitir flujos de trabajo seguros en todos estos sistemas, Prompts.ai garantiza que sus medidas de seguridad se extiendan a todo el ecosistema tecnológico de la organización, proporcionando una protección uniforme en todos los niveles.

SentinelOne Singularity es una plataforma de ciberseguridad diseñada para mejorar la detección y la respuesta a las amenazas en los flujos de trabajo de IA. Si bien el potencial de la plataforma es evidente, la información disponible públicamente sobre el manejo de datos, los controles de acceso, la gestión de identidades y la interoperabilidad es limitada. Esta falta de información detallada dificulta la evaluación completa de sus puntos fuertes técnicos y su enfoque general para la mitigación de las amenazas. Es necesaria una revisión más profunda para evaluar sus capacidades y compararlas de manera efectiva con otras herramientas del mercado.

Vectra AI ofrece una plataforma de detección y respuesta de red de vanguardia diseñada para identificar y contrarrestar las ciberamenazas avanzadas. Al aprovechar el análisis del comportamiento basado en la IA, proporciona una capa esencial de protección para los flujos de trabajo complejos de la IA, complementando las estrategias de seguridad mencionadas anteriormente.

IA de Vectra Inteligencia de señales de ataque La tecnología monitorea continuamente el tráfico de la red y el comportamiento de los usuarios, utilizando el aprendizaje automático para establecer normas de comportamiento. Cuando se producen desviaciones, asigna puntuaciones de amenazas priorizadas, lo que permite actuar con rapidez contra los posibles riesgos.

La plataforma búsqueda automatizada de amenazas las capacidades buscan activamente señales de compromiso en entornos híbridos y multinube. Es excelente para detectar actividades como el movimiento lateral, los intentos de exfiltración de datos y la escalada de privilegios, todas las cuales pueden afectar a la infraestructura de IA.

Para garantizar la seguridad y minimizar los riesgos, Vectra AI procesa solo los metadatos de la red y los patrones de comportamiento, lo que evita la exposición a cargas útiles de datos confidenciales. Todos los datos de telemetría se cifran tanto en tránsito como en reposo mediante los estándares de cifrado AES-256.

La plataforma hace cumplir políticas de retención de datos que eliminan automáticamente los eventos de seguridad más antiguos en función de plazos configurables. Esta función no solo ayuda a administrar los costos de almacenamiento, sino que también garantiza el cumplimiento de las normas de protección de datos. Para las organizaciones con necesidades estrictas de residencia de datos, Vectra AI admite la implementación local.

Vectra AI se integra a la perfección con proveedores de identidad como Active Directory, LDAP y SAML, que emplean controles de acceso basados en funciones y autenticación multifactor para proteger el acceso de los usuarios. Sus registros de auditoría detallados capturan las marcas de tiempo, las identidades de los usuarios y las acciones, lo que proporciona una visibilidad completa de las actividades de acceso.

La plataforma ofrece API REST e integraciones prediseñadas con herramientas como plataformas SIEM, sistemas de orquestación de seguridad y soluciones de respuesta a incidentes. Al ser compatible con las notificaciones de webhooks y las integraciones personalizadas, Vectra AI garantiza que la inteligencia y las alertas sobre amenazas se integren sin problemas en las infraestructuras de seguridad existentes.

Microsoft ha combinado los puntos fuertes de Security Copilot y Sentinel para crear una plataforma de seguridad sólida basada en inteligencia artificial. Esta integración dota a las organizaciones de herramientas avanzadas para detectar amenazas y responder a ellas, y aprovecha el procesamiento del lenguaje natural y el aprendizaje automático para proteger los flujos de trabajo de la IA a nivel empresarial.

Microsoft Security Copilot usa inteligencia artificial generativa para mejorar la detección y el análisis de amenazas. Al procesar las señales de seguridad en todo el ecosistema de Microsoft con modelos lingüísticos de gran tamaño, identifica patrones de ataque complejos que los sistemas tradicionales podrían pasar por alto. Los equipos de seguridad pueden interactuar con la plataforma a través de una interfaz de lenguaje natural, lo que simplifica el proceso de investigación.

Sentinel de Microsoft actúa como la red troncal SIEM nativa de la nube, capaz de ingerir grandes cantidades de datos de seguridad de cientos de fuentes a escala de petabytes. Su función de análisis del comportamiento de usuarios y entidades (UBA) establece valores de referencia de comportamiento para los usuarios, los dispositivos y las aplicaciones, y señala las actividades inusuales que pueden indicar la existencia de sistemas comprometidos o de violaciones de datos. Con algoritmos de aprendizaje automático que se adaptan a las nuevas amenazas, Sentinel garantiza la protección de los sistemas de IA en evolución.

Las capacidades integradas de búsqueda de amenazas de la plataforma combinan la experiencia humana con el apoyo de la IA. Los analistas de seguridad pueden utilizar la interfaz de lenguaje natural de Security Copilot para investigar incidentes, mientras que el lenguaje de consulta Kusto (KQL) de Sentinel permite realizar análisis forenses detallados de grandes conjuntos de datos.

Microsoft emplea principios de confianza cero para garantizar la seguridad de los datos en toda su plataforma. Sentinel cifra todos los datos, tanto en tránsito como en reposo, mediante el cifrado AES-256, y las claves se administran a través de Azure Key Vault. Para las organizaciones que requieren más control, también se admiten las claves de cifrado administradas por el cliente (CMEK).

Los controles de residencia de datos permiten a las organizaciones especificar dónde se almacenan sus datos, lo que garantiza el cumplimiento de las normativas locales, como el RGPD. Sentinel también admite políticas de retención de datos configurables, lo que permite la eliminación automática de los registros en función de la clasificación, la antigüedad o los requisitos reglamentarios.

Para las cargas de trabajo de IA sensibles, la plataforma proporciona enmascaramiento y tokenización de datos para proteger la información de identificación personal (PII) durante el análisis de seguridad. Estas medidas permiten a los equipos de seguridad investigar las amenazas sin exponer datos de entrenamiento confidenciales ni detalles del modelo, lo que refuerza los sólidos protocolos de acceso y protección de los datos.

La plataforma se integra con Microsoft Entra ID (anteriormente Azure Active Directory) para ofrecer una gestión integral de identidades y accesos. Las políticas de acceso condicional imponen la autenticación multifactorial, el cumplimiento de los dispositivos y las restricciones basadas en la ubicación para acceder a las herramientas de seguridad y los recursos de inteligencia artificial.

El control de acceso basado en roles (RBAC) garantiza una configuración de permisos granular, con funciones de seguridad integradas y la capacidad de crear funciones personalizadas adaptadas al marco de gobierno de una organización. Esto ayuda a alinear los niveles de acceso con las responsabilidades específicas, evitando privilegios excesivos.

La gestión de identidades privilegiadas (PIM) añade una capa adicional de seguridad al permitir el acceso justo a tiempo para las operaciones delicadas. Esta función es especialmente útil en entornos de inteligencia artificial en los que puede ser necesario acceder temporalmente a los modelos de producción o a los datos de formación durante la respuesta a un incidente.

Microsoft Security Copilot y Sentinel están diseñados para cumplir los requisitos de los marcos de cumplimiento clave, incluidos SOC 2, ISO 27001, NIST, HIPAA y PCI DSS. La plataforma ofrece libros de trabajo de cumplimiento prediseñados que generan informes y paneles para simplificar las auditorías reglamentarias.

La supervisión automatizada del cumplimiento evalúa continuamente la infraestructura de IA comparándola con las líneas de base de seguridad y los estándares regulatorios. Cuando se producen desviaciones, el sistema puede activar flujos de trabajo de corrección o alertar a los equipos de cumplimiento. Los registros de auditoría detallados registran todas las actividades de seguridad, las acciones de los usuarios y los cambios del sistema, lo que contribuye tanto a las investigaciones forenses como al cumplimiento normativo.

La plataforma de seguridad de Microsoft está diseñada para una integración perfecta con otras herramientas y sistemas. A través de las API REST y la API de seguridad de Microsoft Graph, se conecta con herramientas de seguridad de terceros, plataformas de desarrollo de inteligencia artificial y aplicaciones personalizadas. También es compatible con los protocolos STIX/TAXII para compartir información sobre amenazas con comunidades de seguridad externas y agencias gubernamentales.

La integración de Logic Apps permite flujos de trabajo de respuesta automatizados en varios sistemas. Por ejemplo, si Sentinel detecta una posible intoxicación de un modelo de IA, puede aislar los sistemas afectados, notificar a las partes interesadas e iniciar protocolos de respuesta a los incidentes.

El ecosistema de conectores de la plataforma incluye más de 300 integraciones prediseñadas con proveedores de seguridad, proveedores de nube y aplicaciones empresariales. Esto garantiza que las herramientas de seguridad de Microsoft puedan actuar como un eje central para gestionar arquitecturas de seguridad de IA complejas y de múltiples proveedores.

Google Security Operations (SecOps) aprovecha la amplia infraestructura global de Google para ofrecer una orquestación de seguridad avanzada para los flujos de trabajo de IA. Creado para gestionar la telemetría de seguridad a gran escala, SecOps se centra en la ingesta, el procesamiento y la protección de los datos sin interrupciones, sin dejar de cumplir con los estrictos requisitos de gobierno de datos.

Google SecOps proporciona herramientas eficaces para administrar las canalizaciones de datos, lo que permite a los usuarios enrutar, filtrar, redactar y transformar la telemetría de seguridad a escala. Con el paquete Enterprise Plus, los usuarios obtienen una protección mejorada para los datos confidenciales de entrenamiento de la IA y los parámetros del modelo durante el análisis de seguridad. Cabe destacar que la plataforma incluye un año de retención de telemetría de seguridad sin coste adicional, junto con 12 meses de almacenamiento de exportación de BigQuery sin costo alguno.

Para satisfacer las diversas necesidades de los clientes y mantener la soberanía de los datos, los procesos de datos se distribuyen en varias regiones del mundo. Es importante destacar que Google aplica una política clara que excluye el historial de usuarios y los datos de las conversaciones de Gemini de la formación sobre modelos, lo que garantiza la confidencialidad de las investigaciones de seguridad. Estas prácticas establecen una base sólida para cumplir con los rigurosos estándares regulatorios.

SecOps está diseñado para cumplir con los principales estándares de la industria, como SOC 2, ISO 27001, GDPR e HIPAA. A través de sus sólidas medidas de gobernanza de datos, la plataforma garantiza que los datos de entrenamiento de la IA y los resultados de los modelos cumplan con los requisitos reglamentarios durante el análisis de seguridad.

SecOps se integra perfectamente con BigQuery, lo que permite a los usuarios realizar análisis avanzados y crear informes personalizados para las métricas de seguridad. Esta integración permite realizar análisis forenses a largo plazo, lo que permite a los equipos de seguridad descubrir información adaptada a sus flujos de trabajo de IA.

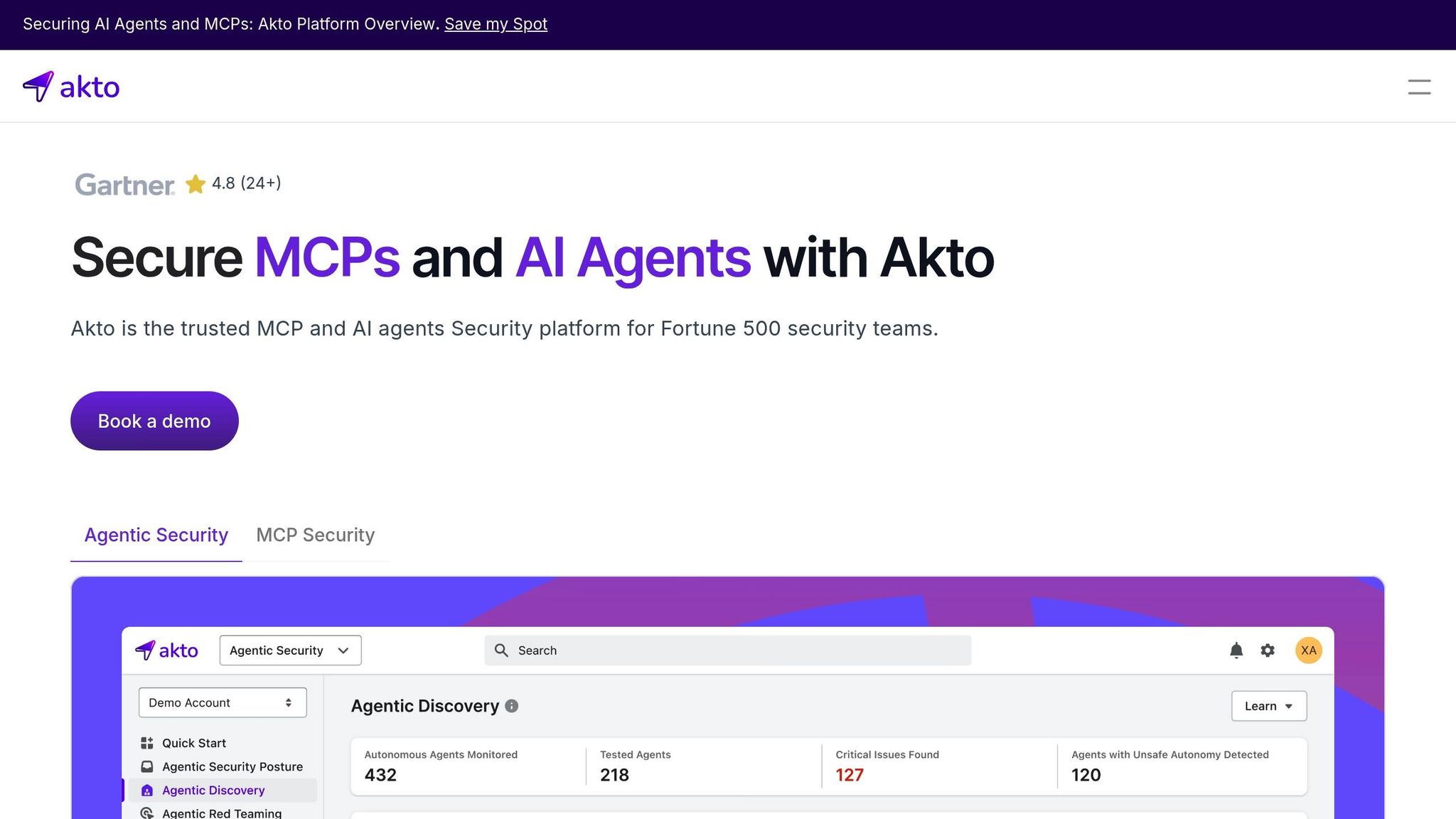

Akto.io está diseñado para proteger a los agentes de inteligencia artificial y las plataformas multinube (MCP) de los ciberataques dirigidos. Dado que los riesgos de ciberseguridad encabezan la lista de preocupaciones de las empresas que utilizan agentes de IA en producción, Akto.io proporciona un marco de seguridad personalizado para satisfacer las exigencias de los flujos de trabajo de IA modernos.

Akto.io se centra en el descubrimiento y las pruebas continuas de vulnerabilidades, garantizando una protección integral. La plataforma mapea automáticamente los agentes, los MCP, las herramientas y los recursos de IA en la infraestructura, la nube y los puntos finales de una organización. Esta capacidad responde a una necesidad crítica, ya que 9 de cada 10 líderes de seguridad consideran que el descubrimiento de MCP/agente es esencial. Akto.io mejora la seguridad mediante:

Además, Akto.io emplea formación automática de equipos rojos y gestión de posturas para probar continuamente las vulnerabilidades, reforzando las defensas de la organización contra las amenazas en evolución.

Akto.io prioriza la protección de los datos confidenciales durante las operaciones de ejecución. Aplica barreras escalables para bloquear las acciones no autorizadas y, al mismo tiempo, proporciona capacidades de prueba integradas que ofrecen una cobertura 100 veces mejor de acciones agenciales. Esto permite a las organizaciones identificar y abordar rápidamente los posibles riesgos de exposición de datos.

«Utilizo Akto para el inventario de API y las personalizaciones disponibles, una interfaz sencilla, un excelente soporte y el monitoreo de datos confidenciales».

La credibilidad de Akto.io está respaldada por el reconocimiento en el panorama tecnológico de Gartner para empresas emergentes en seguridad de aplicaciones y en la nube y su inclusión como proveedor representativo en la Guía de mercado de protección de API de 2024 de Gartner. Estos galardones subrayan su fiabilidad a la hora de garantizar los flujos de trabajo de inteligencia artificial. Con una calificación global de 4,8 sobre 5, Akto.io también aparece en las principales reseñas de soluciones de seguridad de API.

Desarrollado con un diseño centrado en las API, Akto.io se integra perfectamente en los flujos de trabajo de desarrollo existentes. Sus pruebas de seguridad automatizadas se adaptan sin esfuerzo a diversos entornos, ya que han analizado y protegido más de 1 millón de acciones entre agentes y herramientas. Los clientes han destacado su facilidad de uso y eficacia:

«La herramienta Akto es muy fácil de implementar, no se necesita mucha configuración. Integre lo mismo en el CICD, todo se hace en un solo lugar».

Otro cliente del sector bancario compartió:

«Akto nos ha ayudado en gran medida en las pruebas de seguridad y la catalogación de API, y hemos podido realizar pruebas de seguridad automatizadas a escala».

Estas sólidas capacidades de integración convierten a Akto.io en una solución destacada en el competitivo campo de la orquestación segura de la IA.

Teleport proporciona un acceso seguro y sin confianza a servidores, bases de datos, aplicaciones y Kubernetes clústeres, lo que garantiza la protección de las operaciones delicadas en los flujos de trabajo de IA.

Teleport emplea la autenticación basada en certificados y emite certificados de corta duración para las solicitudes de acceso. Este enfoque minimiza la dependencia de las credenciales estáticas y reduce significativamente las posibles superficies de ataque. Además, registra todas las sesiones y crea pistas de auditoría detalladas para la supervisión y la rendición de cuentas continuas.

El control de acceso basado en roles (RBAC) de Teleport se integra sin esfuerzo con los proveedores de identidad más utilizados, como Active Directory, SAML y OIDC. También admite el aprovisionamiento de acceso justo a tiempo, lo que permite a los equipos conceder permisos temporales elevados cuando sea necesario, sin tener que mantener cuentas con altos privilegios de forma continua.

Los datos confidenciales se protegen mediante registros de auditoría cifrados y un cifrado TLS mutuo para todas las comunicaciones entre los componentes de Teleport. Su función de acceso seguro a las bases de datos garantiza conexiones seguras a los almacenes de datos, mientras que el acceso dedicado a las aplicaciones protege las interfaces críticas de la exposición directa a Internet.

Los detallados registros de auditoría de Teleport ayudan a las organizaciones a reunirse normas de cumplimiento como SOC 2. Los datos de sesión grabados proporcionan un sólido respaldo para la supervisión regulatoria, lo que demuestra el cumplimiento de las mejores prácticas de seguridad y garantiza la transparencia.

Las medidas de seguridad de Teleport se integran sin problemas en los entornos de TI modernos. Es Terraformar el proveedor admite flujos de trabajo de infraestructura como código, lo que permite el aprovisionamiento automatizado de las políticas de acceso. La integración de Kubernetes garantiza la seguridad de las cargas de trabajo en contenedores, mientras que un diseño centrado en las API permite una fácil integración con las herramientas de seguridad y los sistemas de monitoreo existentes. Esto garantiza que la administración del acceso se convierta en una parte natural de las estrategias de seguridad más amplias.

Esta sección proporciona una comparación concisa de las herramientas, centrándose en sus puntos fuertes y limitaciones en áreas como la administración de costos, la detección de amenazas y la integración. Al examinar estas ventajas y desventajas, las organizaciones pueden alinear mejor sus elecciones con las prioridades de seguridad específicas.

Prompts.ai destaca por reducir los costos y ofrecer una amplia gama de modelos de IA, con acceso a más de 35 modelos lingüísticos líderes a través de una única interfaz. Cuenta con controles FinOps en tiempo real para una visibilidad clara de los gastos y una gobernanza de nivel empresarial para mantener el cumplimiento. Sin embargo, es posible que su énfasis en la orquestación por encima de los análisis de seguridad profundos no satisfaga las necesidades de las organizaciones que requieren una detección avanzada de amenazas.

Singularidad de Sentinelone sobresale en la protección de terminales, ya que aprovecha el análisis del comportamiento para detectar las amenazas de día cero en tiempo real. Sus capacidades de respuesta autónomas pueden contener las amenazas en cuestión de segundos, y su arquitectura nativa de la nube se adapta eficazmente a todas las empresas. Por el lado negativo, su complejidad puede requerir experiencia especializada, y los costos de licencia más altos pueden ser un obstáculo para las organizaciones más pequeñas.

Vectra IA se centra en la detección de amenazas basada en la red, utilizando el aprendizaje automático para identificar los movimientos laterales y las amenazas internas. Gracias a sus bajas tasas de falsos positivos y a un análisis detallado del comportamiento, reduce la fatiga provocada por las alertas y proporciona información valiosa sobre la red. Sin embargo, su rendimiento depende de una sólida visibilidad de la red, lo que puede ser un desafío en configuraciones altamente distribuidas o que priorizan la nube.

Copilot y Sentinel de seguridad de Microsoft se integra perfectamente en el ecosistema de Microsoft y ofrece consultas en lenguaje natural para simplificar las operaciones de seguridad. Su SIEM nativo de la nube gestiona de manera eficiente grandes volúmenes de datos, y los marcos de cumplimiento integrados alivian los desafíos regulatorios. Sin embargo, las organizaciones que aún no están integradas en el ecosistema de Microsoft pueden enfrentarse a la dependencia de un solo proveedor y a una curva de aprendizaje pronunciada.

Operaciones de seguridad de Google (SecOps) se beneficia de la inteligencia global sobre amenazas, que se basa en miles de millones de eventos de seguridad para mejorar la precisión de la detección. Sin embargo, los requisitos de residencia de los datos pueden limitar su atractivo en determinadas regiones, y la integración puede resultar compleja en entornos no centrados en Google.

Akto.io se especializa en seguridad de API y automatiza la detección de vulnerabilidades en las API REST, GraphQL y WebSocket. Su diseño, fácil de usar para desarrolladores, se integra perfectamente en las canalizaciones de CI/CD, y ofrece una supervisión en tiempo real para una protección continua. Dicho esto, su enfoque limitado en la seguridad de las API puede requerir herramientas adicionales para necesidades de seguridad más amplias.

Teletransporte hace hincapié en el control de acceso de confianza cero, utilizando la autenticación basada en certificados para reducir los riesgos relacionados con las credenciales estáticas. Es compatible con la gestión automatizada de políticas y la grabación de sesiones, aunque su implementación puede resultar difícil en los sistemas heredados y la curva de aprendizaje puede retrasar su adopción temprana.

Esta descripción general destaca las fortalezas únicas de cada herramienta y ayuda a las organizaciones a sopesar sus opciones en función de prioridades como el ahorro de costos, la detección avanzada de amenazas, las necesidades de integración o la seguridad de las API.

Elegir la herramienta de orquestación de IA ideal implica sopesar factores como la seguridad, el cumplimiento y el rendimiento operativo. Cada solución ofrece ventajas diferenciadas, y es fundamental adaptarlas a los objetivos de su organización.

Para los equipos que se centran en reducir los costos y, al mismo tiempo, mantener una supervisión segura, Prompts.ai destaca. Proporciona un acceso sin interrupciones a los principales modelos de IA junto con los controles FinOps en tiempo real, lo que permite hasta Ahorro del 98% en costes de software de IA. Al mismo tiempo, garantiza el cumplimiento y la total auditabilidad, lo que refleja el creciente cambio hacia flujos de trabajo de IA más seguros y eficientes.

Las herramientas de orquestación de IA refuerzan la seguridad mediante la implementación de medidas sólidas para proteger los datos confidenciales y mantener el cumplimiento en todos los flujos de trabajo. Características clave como controles de acceso basados en funciones, cifrado, y el cumplimiento de los estándares de seguridad establecidos por la industria funcionan en conjunto para proteger la información de manera eficaz.

Estas herramientas también mejoran la supervisión y la claridad al proporcionar información detallada sobre los procesos de toma de decisiones de la IA, lo que fomenta la responsabilidad y la confianza. Al automatizar los protocolos de seguridad y garantizar la aplicación coherente de las políticas, facilitan la gestión de varios modelos de IA y, al mismo tiempo, reducen eficazmente los riesgos potenciales.

Prompts.ai se alinea con los estándares de cumplimiento críticos, como GDPR, HIPAA, y ISO/IEC 27001, dando prioridad a la seguridad de los datos, la privacidad y el cumplimiento de los requisitos reglamentarios. Estos marcos están diseñados para proteger los datos confidenciales, implementar controles de acceso sólidos y generar confianza en los flujos de trabajo impulsados por la inteligencia artificial al cumplir con las estrictas directrices legales y del sector.

Cumplir con estos estándares es esencial para proteger sus datos, minimizar la exposición legal e integrar sin problemas la seguridad en sus operaciones de IA. Al cumplir con estos protocolos, Prompts.ai garantiza que las empresas puedan cumplir con sus responsabilidades de seguridad y, al mismo tiempo, gestionar los flujos de trabajo de la IA de forma eficiente y segura.

Las herramientas de orquestación de IA brindan una doble ventaja a las empresas: ahorran dinero y refuerzan la seguridad de los datos. Al automatizar las tareas rutinarias y simplificar los flujos de trabajo, permiten a los equipos dedicar su tiempo a proyectos más estratégicos. Estas herramientas también administran los recursos informáticos en configuraciones híbridas o de múltiples nubes, lo que garantiza que los recursos se utilicen de manera eficiente y reduce el despilfarro de gastos.

En cuanto a la seguridad, estas plataformas vienen equipadas con potentes funciones como controles de acceso basados en funciones, cifrado de datos, y el cumplimiento de los estándares de la industria. Estas medidas protegen los datos confidenciales y garantizan el cumplimiento de la normativa, lo que ofrece a las empresas la confianza necesaria para gestionar de forma segura sus operaciones impulsadas por la IA.