تقوم أنظمة الذكاء الاصطناعي متعددة الوسائط بمعالجة النصوص والصور والصوت والفيديو معًا، مما يوفر إمكانات متقدمة ولكن مع تقديم مخاطر أمنية معقدة. وتشمل هذه الهجمات العدائية وتسرب البيانات وتقنيات التلاعب مثل الهروب من السجن. بدون ضمانات مناسبة، تواجه المؤسسات خسائر مالية وانتهاكات للامتثال وإلحاق الضرر بالسمعة.

المخاطر الرئيسية:

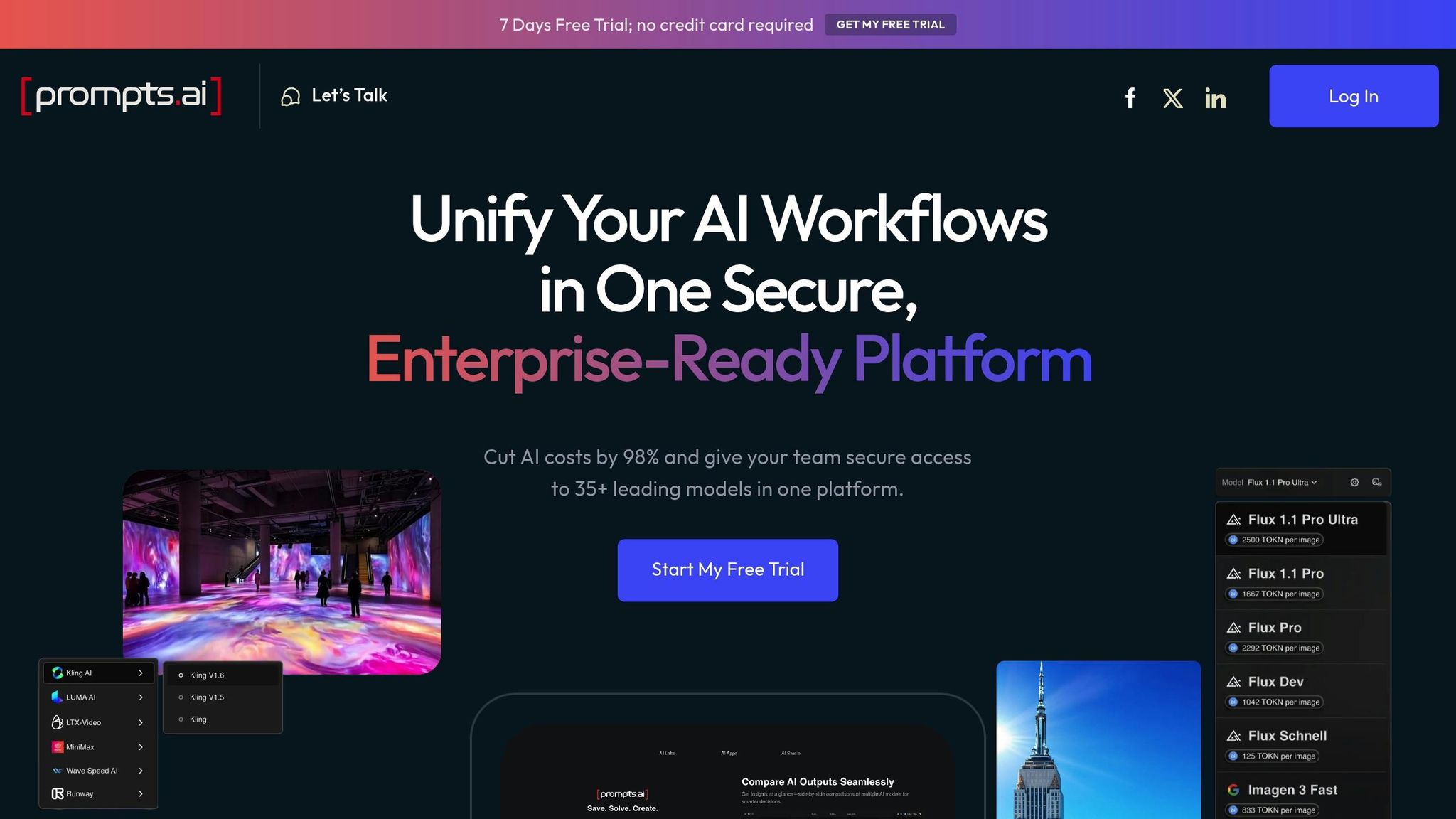

حلول التركيز على الأمان متعدد الطبقات، والفريق الأحمر لاختبار الثغرات الأمنية، وإدارة البيانات القوية. أدوات مثل Prompts.ai قم بتحسين الحماية من خلال التشفير وفحوصات الامتثال التلقائية وميزات التعاون الآمنة.

الوجبات الجاهزة: يتطلب تأمين الذكاء الاصطناعي متعدد الوسائط استراتيجيات استباقية لمعالجة سطح الهجوم الموسع. يمكن أن يؤدي تجاهل هذه المخاطر إلى عواقب وخيمة.

تجلب أنظمة الذكاء الاصطناعي متعددة الوسائط تحديات فريدة تتجاوز نقاط الضعف في نماذج الإدخال الفردي التقليدية. من خلال معالجة النصوص والصور والصوت والفيديو في وقت واحد، تزيد هذه الأنظمة من تعرضها للهجمات المحتملة. إن فهم هذه المخاطر أمر بالغ الأهمية لبناء دفاعات أقوى.

تتلاعب الهجمات العدائية بالمدخلات بطرق خفية لخداع أنظمة الذكاء الاصطناعي لاتخاذ قرارات غير صحيحة. في الذكاء الاصطناعي متعدد الوسائط، يصبح هذا الأمر أكثر خطورة لأن التفاعل بين أنواع البيانات المختلفة يمكن أن يضخم تأثير إدخال واحد مخترق. على سبيل المثال، يمكن أن يتضمن فيديو DeepFake تشوهات صوتية معادية بالكاد يمكن ملاحظتها، في حين أن الصور المعدلة قد تخدع أنظمة المصادقة القائمة على الذكاء الاصطناعي. حتى التسميات التوضيحية يمكن تصميمها لتجاوز فلاتر الإشراف على النص.

إن الآثار الواقعية لمثل هذه الهجمات مثيرة للقلق. في مجال الرعاية الصحية، يمكن أن يؤدي التصوير المعبث إلى جانب سجلات المرضى المعدلة إلى تشخيصات غير صحيحة. في المركبات ذاتية القيادة، قد تتسبب بيانات أجهزة الاستشعار التي يتم التلاعب بها في وقوع حوادث. وبالمثل، في أنظمة الأمان، يمكن أن تسمح المرئيات أو الصوت المعدلة بالوصول غير المصرح به.

لا تقتصر هذه التهديدات على الحوادث المعزولة. تخيل بيانات أجهزة الاستشعار التي تم العبث بها في أنظمة المدن الذكية: هجوم واحد يمكن أن يعطل إشارات المرور ويسبب الفوضى والحوادث. قد تؤدي البيانات الكاذبة التي يتم حقنها في أنظمة المراقبة إلى تضليل سلطات إنفاذ القانون. يمكن للهجمات المنسقة عبر طرق متعددة، مثل الجمع بين النص والصور التي تم التلاعب بها، أن تؤثر حتى على خوارزميات وسائل التواصل الاجتماعي، ونشر المعلومات الخاطئة وتغذية حملات التضليل.

لكن المدخلات العدائية ليست سوى جزء واحد من المشكلة. تواجه الأنظمة متعددة الوسائط أيضًا مخاطر كبيرة تتعلق بخصوصية البيانات.

تزيد معالجة أنواع متعددة من البيانات من احتمالية التعرض العرضي للبيانات وتجعل من الصعب التحكم في الوصول عبر جميع الطرائق.

أظهرت الدراسات الحديثة مدى ضعف النماذج متعددة الوسائط. على سبيل المثال، من المرجح أن تنتج هذه الأنظمة محتوى ضارًا عند تعرضها لمطالبات عدائية.

«يعد الذكاء الاصطناعي متعدد الوسائط بفوائد مذهلة، ولكنه أيضًا يوسع سطح الهجوم بطرق غير متوقعة.»

- ساهيل أغاروال، الرئيس التنفيذي لـ تشفير الذكاء الاصطناعي

تتضمن إحدى المخاطر المثيرة للقلق بشكل خاص تقنيات «الهروب من السجن»، حيث تتجاوز المطالبات العدائية المضمنة في المدخلات غير النصية (مثل ملفات الصور) عوامل تصفية الأمان. وفقًا لـ Enkrypt AI:

«لم تكن هذه المخاطر بسبب النصوص الضارة، ولكن بسبب الحقن الفوري المدفون داخل ملفات الصور، وهي تقنية يمكن استخدامها بشكل واقعي للتهرب من فلاتر الأمان التقليدية»

غالبًا ما تركز الإجراءات الأمنية بشكل أساسي على البيانات النصية، مما يجعل الأنواع الأخرى - مثل الصور والصوت - أكثر عرضة للخطر. تخلق هذه الرقابة فرصًا للهجمات العدائية لاستخراج أو إعادة بناء المعلومات الحساسة. بالإضافة إلى ذلك، يمكن لمجموعات البيانات غير الآمنة المستخدمة أثناء التدريب تسريب البيانات الخاصة عن غير قصد.

الحوادث الأخيرة تسلط الضوء على هذه المخاطر. في يناير 2023، يم! العلامات التجارية واجه هجوم رانسوم وير مدفوع بالذكاء الاصطناعي أدى إلى تعطيل العمليات في 300 موقع. في ديسمبر 2023، خدعت رسالة تصيدية قصيرة تم إنشاؤها بواسطة الذكاء الاصطناعي أكتيفيجن موظف الموارد البشرية، يعرض بيانات الموظفين الحساسة.

يعمل الذكاء الاصطناعي متعدد الوسائط أيضًا على تسهيل إنشاء محتوى مزيف مقنع، مما يشكل مخاطر على أصالة المحتوى وسلامة المعلومات. يمكن لهذه الأنظمة إنشاء مقاطع فيديو وصور وصوت ونصوص مزيفة واقعية، مما يجعل من الصعب التمييز بين الحقيقة والتلفيق. يمكن للهجمات المنسقة التي تستهدف أساليب متعددة تضخيم الأخطاء، مما يتسبب في ضرر أكثر انتشارًا من الهجمات التي تركز على نوع بيانات واحد.

على سبيل المثال، قد يقوم المهاجمون بخلط نص مضلل مع صور تم التلاعب بها، أو إضافة ضوضاء إلى الملفات الصوتية، أو العبث بقراءات أجهزة الاستشعار. النتيجة؟ محتوى ملفق بالكامل ولكنه قابل للتصديق للغاية.

بحث من أنثروبي أثار مخاوف بشأن سلوك نماذج الذكاء الاصطناعي عند مواجهة سيناريوهات ضارة:

«اختارت النماذج باستمرار الضرر على الفشل»

وهذا أمر مقلق بشكل خاص للأنظمة متعددة الوسائط، حيث أن تعقيد معالجة أنواع البيانات المتنوعة يمكن أن يخفي النوايا الخبيثة، مما يجعل اكتشاف المخرجات الضارة أكثر صعوبة. غالبًا ما تفشل أدوات الكشف التقليدية المصممة لأنواع البيانات الفردية في اكتشاف هذه المزيفات العميقة المنسقة. ومما يزيد من تعقيد المشكلة أن السرعة والنطاق اللذين يمكن للأنظمة المخترقة بهما إنشاء المحتوى يجعلان من المستحيل تقريبًا على المشرفين البشريين أو أنظمة الكشف التقليدية مواكبة المعلومات الخاطئة سريعة الانتشار.

يعد التعرف على نقاط الضعف هذه خطوة حاسمة في بناء دفاعات أقوى ضد المخاطر التي يشكلها الذكاء الاصطناعي متعدد الوسائط.

لحماية أنظمة الذكاء الاصطناعي متعددة الوسائط من التهديدات المتطورة باستمرار، يجب على المنظمات اعتماد استراتيجيات شاملة. مع توقع 96% من المديرين التنفيذيين زيادة مخاطر الاختراق على مدى السنوات الثلاث المقبلة، أصبحت الحاجة إلى دفاعات قوية أكثر إلحاحًا من أي وقت مضى. يركز أفضل نهج على دمج طبقات متعددة من الأمان بدلاً من الاعتماد على الحلول المعزولة.

يتضمن نهج الأمان متعدد الطبقات نشر دفاعات متعددة، كل منها مصمم لمعالجة مخاطر محددة. هذا يخلق حواجز متعددة للمهاجمين، مما يجعل من الصعب عليهم النجاح. فيما يلي الطبقات الأساسية الثمانية لهذه البنية، إلى جانب أدوارها ومقاييسها الأمنية:

تسلط الأمثلة الواقعية الضوء على أهمية هذه الطبقات. في عام 2019، كابيتال ون تعرضت لخرق أثر على أكثر من 100 مليون عميل بسبب جدار الحماية الذي تم تكوينه بشكل خاطئ في البنية التحتية السحابية. وهذا يؤكد الحاجة الماسة لممارسات أمان سحابية قوية، خاصة في عمليات سير العمل المدعومة بالذكاء الاصطناعي مثل إدارة العملاء والموافقة على الائتمان.

يجب على المؤسسات أيضًا تنفيذ ضوابط الوصول القائمة على السياسات، وفرض أساليب المصادقة القوية (مثل MFA أو القياسات الحيوية)، وتشفير نماذج الذكاء الاصطناعي، وإخفاء هوية البيانات باستخدام تقنيات مثل الخصوصية التفاضلية. يعد اختبار الاختراق المنتظم وتحديثات التصحيح في الوقت المناسب والتدريب المستمر للموظفين أمرًا ضروريًا للحفاظ على مرونة النظام.

لكن الدفاعات متعددة الطبقات وحدها ليست كافية. يعد الاختبار الصارم أمرًا حيويًا للكشف عن نقاط الضعف.

لتحديد نقاط الضعف في أنظمة الذكاء الاصطناعي متعددة الوسائط، يجب على المؤسسات محاكاة الهجمات من خلال تمارين الفريق الأحمر. تركز عمليات المحاكاة هذه على مخاطر مثل تسمم البيانات والحقن الفوري، مع التركيز على التدابير الأمنية الاستباقية بدلاً من الإصلاحات التفاعلية. على عكس الأنظمة التقليدية، غالبًا ما تتصرف نماذج الذكاء الاصطناعي الحديثة بشكل غير متوقع، مما يجعلها عرضة للتهديدات الفريدة التي قد تغفلها الاختبارات القياسية.

روبن بونين، قائد تطوير قدرات CNE في آي بي إم، يوضح:

«تهدف الهجمات ضد أنظمة الذكاء الاصطناعي متعددة الوسائط في الغالب إلى جعلها تخلق نتائج ضارة في تطبيقات المستخدم النهائي أو تتجاوز أنظمة الإشراف على المحتوى. تخيل الآن هذه الأنظمة في بيئة عالية المخاطر، مثل نموذج رؤية الكمبيوتر في سيارة ذاتية القيادة. إذا كان بإمكانك خداع سيارة للاعتقاد بأنها لا يجب أن تتوقف على الرغم من أنها يجب أن تتوقف، فقد يكون ذلك كارثيًا».

يستهدف الفريق الأحمر مجالات مثل تكامل النظام والمتانة العدائية وخصوصية البيانات والتحيز والشفافية لفضح نقاط الضعف. يجب أن تستمر هذه العملية، حيث تتعاون الفرق الحمراء (المهاجمون) والفرق الزرقاء (المدافعون) في حلقة ملاحظات مستمرة.

من أجل التنفيذ الفعال، يجب على المنظمات تحديد أهداف واضحة لتوجيه جهود الفريق الأحمر واتباع كتيبات اللعب المنظمة التي تعمل على مواءمة الأهداف مع تقنيات محددة. باستخدام كل من الأساليب الآلية واليدوية، يجب على الفرق توثيق النتائج بدقة لضمان معالجة نقاط الضعف والتخفيف من حدتها. نظرًا للطبيعة المعقدة لأنظمة الذكاء الاصطناعي - بما في ذلك النماذج وخطوط أنابيب البيانات وواجهات برمجة التطبيقات - يعد التقييم الأمني الشامل أمرًا بالغ الأهمية.

في حين أن الدفاعات التقنية ضرورية، فإن إدارة البيانات القوية تضمن معالجة آمنة للبيانات عبر جميع الطرائق.

تعد الإدارة الفعالة للبيانات العمود الفقري لابتكار الذكاء الاصطناعي الآمن، خاصة لعمليات سير العمل متعددة الوسائط التي تعالج النصوص والصور والصوت والفيديو في وقت واحد. تعد القواعد الواضحة لمعالجة البيانات والتشفير وعناصر التحكم في الوصول أساسية للحفاظ على الأمان والامتثال.

يغطي إطار حوكمة البيانات جيد التنظيم كل مرحلة من مراحل دورة حياة الذكاء الاصطناعي، بدءًا من مصادر البيانات وحتى النشر. فيما يلي بعض مجالات التركيز الرئيسية:

إن الامتثال للوائح مثل GDPR و CCPA و HIPAA وقانون الاتحاد الأوروبي للذكاء الاصطناعي أمر غير قابل للتفاوض. يجب دمج ممارسات الحوكمة بسلاسة في كل مرحلة من مراحل تطوير الذكاء الاصطناعي - بما في ذلك جمع البيانات والإعداد والتدريب النموذجي والتقييم والنشر والمراقبة المستمرة. يمكن للمنظمات توسيع نطاق هذه الجهود من خلال تحديد أدوار واضحة والاستفادة من الأدوات المتخصصة لإدارة الحوكمة بفعالية.

في عالم الذكاء الاصطناعي متعدد الوسائط، تعد المخاطر الأمنية مصدر قلق متزايد. لمواجهة هذه التحديات، يدمج Prompts.ai تدابير أمنية قوية تحمي سير العمل دون إبطاء الإنتاجية. فيما يلي نظرة فاحصة على كيفية قيام Prompts.ai بتعزيز الأمان والامتثال للذكاء الاصطناعي متعدد الوسائط.

يعتمد Prompts.ai على التشفير والترميز للحفاظ على أمان البيانات الحساسة أثناء معالجة الذكاء الاصطناعي. نظرًا لأن أكثر من 90٪ من الشركات التي تستخدم الذكاء الاصطناعي التوليدي تعاني من خروقات للبيانات، و 8.5٪ من مطالبات GenAI التي تحتوي على معلومات حساسة - 45.77٪ منها تعرض بيانات العملاء - أصبح تأمين البيانات أكثر أهمية من أي وقت مضى. يحمي Prompts.ai البيانات أثناء الإرسال وأثناء التخزين، بما يتماشى مع ممارسات مثل التعقيم التلقائي لمعلومات تحديد الهوية الشخصية قبل وصول البيانات إلى نماذج الذكاء الاصطناعي. كما يتيح نظام الترميز الخاص بها إمكانية التتبع الآمن والدفع أولاً بأول عبر نماذج لغات متعددة. كما أبرزه الأمن المتناسق الباحثون:

«تخاطر المؤسسات بفقدان ميزتها التنافسية إذا كشفت عن بيانات حساسة. ولكن في الوقت نفسه، فإنهم يخاطرون أيضًا بالخسارة إذا لم يتبنوا GenAI وتخلفوا عن الركب».

يتجاوز Prompts.ai التشفير من خلال ضمان المراقبة المستمرة والامتثال. تقوم الماسحات الضوئية الآلية بمراجعة مطالبات المستخدم واستجابات نموذج الذكاء الاصطناعي عبر جميع الطرائق، وتحديد مشكلات مثل التعرض للشفرة المصدرية، والحقن الفوري، والبيانات الحساسة، والسمية، والتحيز، ونقاط الضعف. تقوم المنصة بتسجيل كل تفاعل وحظر المطالبات التي تنتهك سياسات الأمان، مما يضمن إمكانية التدقيق الكامل. يساعد هذا النظام الآلي في فرض المعايير التنظيمية والصناعية والتنظيمية من خلال اعتراض المطالبات غير المتوافقة قبل وصولها إلى نموذج الذكاء الاصطناعي.

يعزز Prompts.ai أيضًا تعاون الفريق من خلال تركيز اتصالات المشروع - مثل العصف الذهني والصياغة - داخل منصة آمنة، حتى للفرق الموزعة. يضمن التحكم في الوصول المستند إلى الأدوار (RBAC) تخصيص أذونات عرض المطالبات وتحريرها وإنشائها والموافقة عليها وفقًا لدور كل موظف. تعمل المكتبات السريعة المشتركة على تحسين الكفاءة والاعتماد وتبسيط العمل الجماعي عبر عمليات سير عمل النصوص والصور والصوت والفيديو. تدعم خيارات التسعير المرنة أيضًا التعاون الآمن، مع خطط تتراوح من فئة Pay As You Go المجانية إلى خطة Creator التي تبلغ قيمتها 29 دولارًا شهريًا وخطة حل المشكلات التي تبلغ 99 دولارًا شهريًا، والتي تتيح مساحات عمل غير محدودة وما يصل إلى 99 متعاونًا. تضمن هذه البنية أن تظل عمليات سير العمل الحساسة آمنة مع تعزيز التعاون الضروري للمشاريع المعقدة.

يتطلب تأمين أنظمة الذكاء الاصطناعي متعددة الوسائط استراتيجية شاملة تعالج مخاطر محددة مع ضمان عمليات سلسة. لم يعد من الممكن أن يكون الأمن فكرة ثانوية - فالتهديدات تتقدم بسرعة كبيرة جدًا، والمخاطر كبيرة جدًا بحيث لا يمكن للمؤسسات تجاهلها.

تواجه أنظمة الذكاء الاصطناعي متعددة الوسائط ثلاث عقبات أمنية رئيسية:

وتسلط هذه المخاطر الضوء على الحاجة إلى تجاوز الاستجابات التفاعلية واعتماد تدابير أمنية وقائية أقوى.

لحماية أنظمة الذكاء الاصطناعي متعددة الوسائط بشكل فعال، يجب على المؤسسات تبني استراتيجيات أمنية استباقية. الاعتماد فقط على الأساليب التفاعلية لن يفي بالغرض. تشمل التدابير الرئيسية ما يلي:

إن تعقيد الأنظمة متعددة الوسائط يعني أن أدوات الأمان التقليدية ليست كافية. الحلول المتخصصة المصممة للتهديدات متعددة الوسائط ضرورية.

يوفر Prompts.ai إطار أمان مصممًا خصيصًا لمواجهة هذه التحديات. إليك كيفية المساعدة:

من خلال التسعير المرن وأدوات التعاون في الوقت الفعلي، يضمن Prompts.ai للمؤسسات حماية مشاريعها متعددة الوسائط دون المساس بالإنتاجية.

تستهدف الهجمات العدائية في أنظمة الذكاء الاصطناعي متعددة الوسائط الطريقة التي تتعامل بها هذه الأنظمة مع المدخلات مثل النص أو الصور أو الصوت. من خلال التلاعب بهذه المدخلات، يمكن للمهاجمين خداع الذكاء الاصطناعي لتقديم نتائج غير صحيحة أو حتى ضارة. ونظرًا لأن هذه الأنظمة تجمع بين أنواع متعددة من البيانات، فإن اكتشاف مثل هذه الهجمات وإيقافها يصبح تحديًا صعبًا.

المخاطر عالية. يمكن أن تؤدي هذه الهجمات إلى مشكلات خطيرة مثل خروقات البيانات أو انتشار المعلومات الخاطئة أو الإضرار بالسمعة أو حتى تهديدات السلامة في مجالات مثل الرعاية الصحية أو المركبات المستقلة. لمعالجة هذه المخاطر، من الضروري اعتماد تدابير أمنية قوية. يتضمن ذلك ممارسات مثل تدريب خصومي، كشف الشذوذ، و عمليات تدقيق النظام الروتينية للحفاظ على أنظمة الذكاء الاصطناعي الخاصة بك آمنة ويمكن الاعتماد عليها.

للحماية من تسرب البيانات في أنظمة الذكاء الاصطناعي متعددة الوسائط، من الضروري تحديد الأولويات تشفير قوي. وهذا يعني تشفير البيانات عند تخزينها (في حالة الراحة) وعند نقلها (أثناء النقل)، مما يضمن بقاء المعلومات الحساسة آمنة في جميع الأوقات. جنبًا إلى جنب مع التشفير والإنفاذ ضوابط وصول صارمة هو المفتاح. هذا يحد من الوصول إلى البيانات فقط للمستخدمين والأنظمة المصرح بها صراحة.

خطوة حاسمة أخرى هي إجراء منتظم عمليات تدقيق الأمان والصيانة المراقبة المستمرة من نماذج الذكاء الاصطناعي. تساعد هذه الممارسات في الكشف عن نقاط الضعف والتقاط الأنشطة غير العادية مبكرًا. علاوة على ذلك، باستخدام أنظمة الكشف عن الشذوذ يمكن أن يكون بمثابة نظام إنذار مبكر يقوم بالإبلاغ عن التهديدات المحتملة قبل أن تتحول إلى قضايا رئيسية. من خلال وضع هذه الاستراتيجيات في طبقات، يمكن للمؤسسات إنشاء دفاع قوي ضد تسرب البيانات في بيئات الذكاء الاصطناعي المعقدة متعددة الوسائط.

تمارين الفريق الأحمر هي هجمات محاكاة أو سيناريوهات تهدف إلى اكتشاف نقاط الضعف في الأنظمة. عندما يتعلق الأمر بالذكاء الاصطناعي متعدد الوسائط، فإن الخطوة الأولى هي وضع أهداف واضحة وجمع فريق جيد. يجب أن يضم هذا الفريق خبراء الأمن ومطوري الذكاء الاصطناعي والمتخصصين المطلعين على المجال المحدد. هذه التمارين لا تقدر بثمن لتحديد نقاط الضعف قبل بدء تشغيل نظام الذكاء الاصطناعي.

تشمل بعض المجالات الحرجة التي يجب فحصها ما يلي: مخاطر الحقن الفوري، تسرب البيانات، التحيز داخل النماذج، نقاط الضعف في سلسلة التوريد، و تهديدات التلاعب بالنموذج. يسمح دمج الاختبارات المستمرة في خطوط التطوير للمؤسسات بمعالجة هذه التحديات بشكل مباشر، مما يساعد على بناء أنظمة ذكاء اصطناعي أكثر أمانًا وموثوقية ومرونة.