لم تعد أنظمة الذكاء الاصطناعي التي تعمل معًا اختيارية - إنها ضرورية. مع اعتماد المؤسسات على أدوات الذكاء الاصطناعي المتنوعة، يعد ضمان التواصل السلس بين هذه الأنظمة أمرًا بالغ الأهمية لتحقيق الكفاءة وقابلية التوسع. تستكشف هذه المقالة أربعة بروتوكولات رئيسية - MCP و A2A و ACP و ANP - التي تمكن وكلاء الذكاء الاصطناعي من التعاون في عمليات سير العمل اللامركزية. يقدم كل بروتوكول نقاط قوة ومقايضات مميزة:

يعتمد اختيار البروتوكول الصحيح على احتياجاتك. سواء أكنت تعطي الأولوية للسرعة أو الأمان أو قابلية التوسع، توفر هذه الأطر حلولًا مصممة خصيصًا لتوحيد عمليات سير عمل الذكاء الاصطناعي.

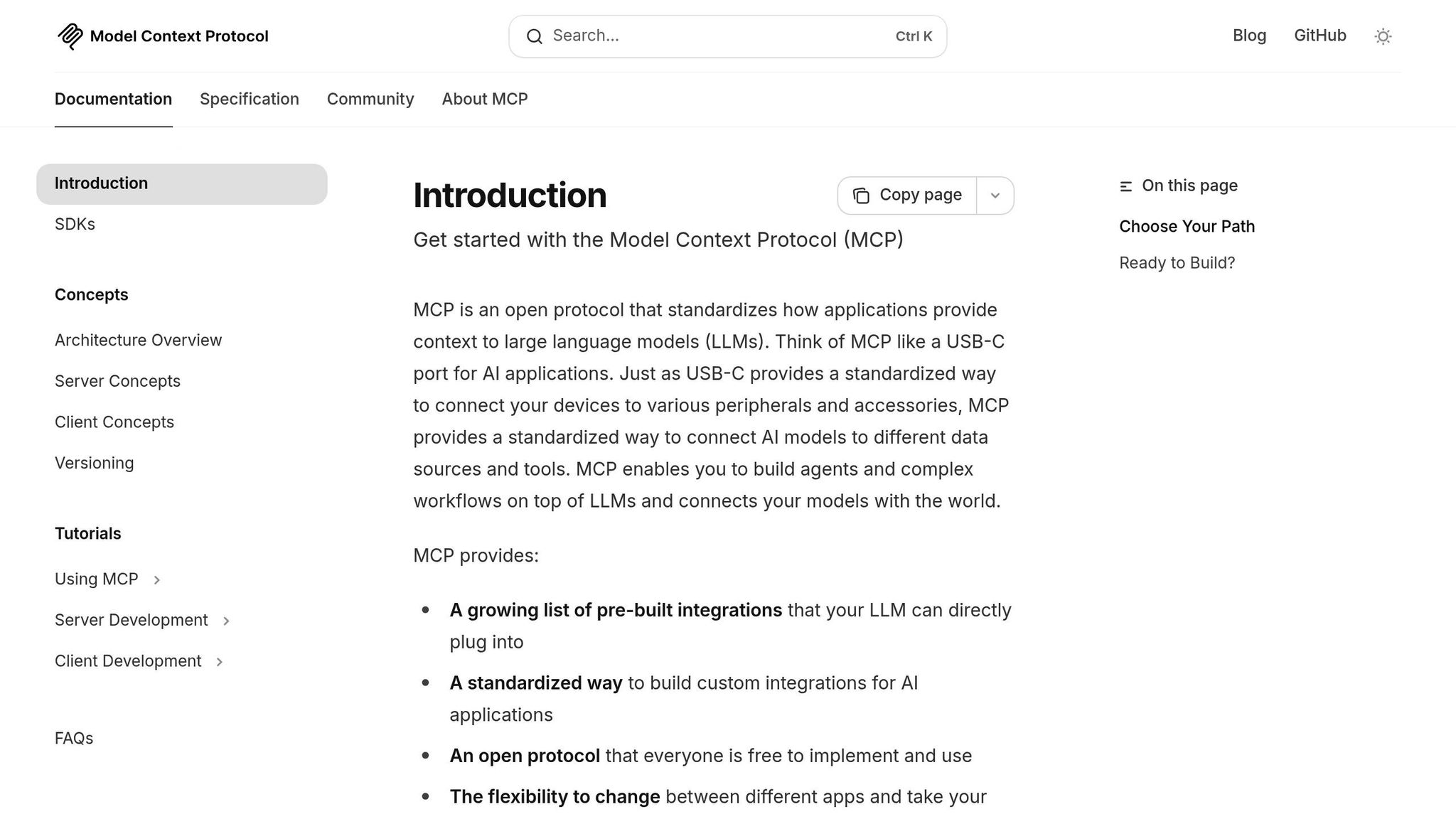

ال بروتوكول السياق النموذجي (MCP) تم تصميمه لتوحيد كيفية تعاون وكلاء الذكاء الاصطناعي ومشاركة السياق باستخدام بنية نظير إلى نظير. على عكس الأنظمة المركزية، تعمل MCP على تمكين الوكلاء من العمل بشكل مستقل مع تنسيق المهام بسلاسة ضمن تدفقات العمل اللامركزية.

يلغي MCP الحاجة إلى سلطة مركزية من خلال الاستفادة من الإجماع الموزع. يقوم كل وكيل بإدارة السياق الخاص به أثناء مزامنة المعلومات الهامة مع الأقران من خلال عمليات تبادل الرسائل المنظمة. وهذا يضمن استمرار عمليات سير العمل دون انقطاع، حتى في حالة عدم اتصال بعض العقد بالإنترنت.

يدعم البروتوكول اكتشاف عامل ديناميكي، حيث يقوم الوكلاء ببث قدراتهم ومتطلباتهم للانضمام إلى عمليات سير العمل تلقائيًا. تسمح هذه الميزة لـ MCP بالتكيف والتوسع بكفاءة، لا سيما في إعدادات المؤسسة.

ميزة رئيسية أخرى هي وراثة السياق، مما يمكّن الوكلاء من تمرير المعلومات الأساسية ذات الصلة إلى العمليات النهائية دون المساس بالبيانات الحساسة. تضمن هذه المشاركة الانتقائية عمليات انتقال سلسة لسير العمل مع الحفاظ على حدود البيانات الصارمة.

الأمن هو جوهر MCP. جميع الاتصالات محمية بـ تشفير من طرف إلى طرف، باستخدام المفاتيح الدوارة والتوقيعات المشفرة لتأكيد الهويات وضمان سلامة الرسالة.

قوات MCP عناصر التحكم في الوصول المستندة إلى الأدوار، مما يسمح للمؤسسات بتحديد أذونات الوكيل لبدء عمليات سير العمل أو الوصول إلى البيانات أو تعديل السياقات المشتركة. يتم دعم هذه الأذونات من خلال تقنية دفتر الأستاذ الموزع، مما يؤدي إلى إنشاء مسار تدقيق غير قابل للتغيير لجميع التفاعلات وتبادل البيانات.

يستخدم البروتوكول أيضًا نموذج التحقق من انعدام الثقة، مما يتطلب من الوكلاء التحقق باستمرار من هويتهم ومستويات الترخيص الخاصة بهم. يمنع هذا النهج الديناميكي الوصول غير المصرح به، حتى في حالة تعرض الوكيل للاختراق، مما يضمن بقاء الشبكة اللامركزية آمنة وعملية.

تم تصميم MCP للتوسع بفعالية. فهي تجمع الوكلاء ذوي الصلة في مجموعات محلية تتصل من خلال بوابات معينة، مما يقلل من عبء الاتصال مع الحفاظ على رؤية سير العمل العالمي. أثناء فترات الطلب المرتفع، تعطي MCP الأولوية لعمليات سير العمل الأساسية عن طريق تقليل المزامنة غير الحرجة مؤقتًا.

مع معالجة غير متزامنة، يمكن للوكلاء مواصلة العمل على المهام المحلية أثناء انتظار الردود من أقرانهم البعيدين. هذا يمنع الاختناقات ويضمن أن التأخيرات المؤقتة أو التعطل لا تعطل تقدم سير العمل بشكل عام.

تم تصميم MCP للتكامل السهل من خلال واجهات برمجة التطبيقات خفيفة الوزن والموحدة التي تتطلب الحد الأدنى من التغييرات في البنية التحتية الحالية. يمكن للمؤسسات اعتماد البروتوكول بشكل تدريجي، بدءًا من اتصالات الوكيل الأساسية والتوسع تدريجيًا إلى عمليات سير العمل الأكثر تعقيدًا.

يتضمن البروتوكول أيضًا آليات التوافق مع الإصدارات السابقة، مما يسمح للأنظمة القديمة بالمشاركة في عمليات سير عمل MCP من خلال واجهات المحول. تقوم هذه المحولات بترجمة التنسيقات الخاصة إلى هياكل MCP الموحدة، مما يمكّن الشركات من تعظيم قيمة استثماراتها الحالية في الذكاء الاصطناعي مع الانتقال إلى نظام قابل للتشغيل المتبادل بالكامل.

إدارة التكوين تم تبسيطه باستخدام قوالب تعريفية تحدد أنماط سير العمل وأدوار الوكيل واحتياجات الاتصال. يمكن التحكم في إصدار هذه القوالب وإعادة استخدامها عبر المشاريع، مما يبسط تنفيذ عمليات سير العمل اللامركزية ويسرع النشر لحالات استخدام الذكاء الاصطناعي الجديدة.

بعد ذلك، سنستكشف بروتوكول وكيل إلى وكيل (A2A) للحصول على رؤى أعمق في التنسيق اللامركزي.

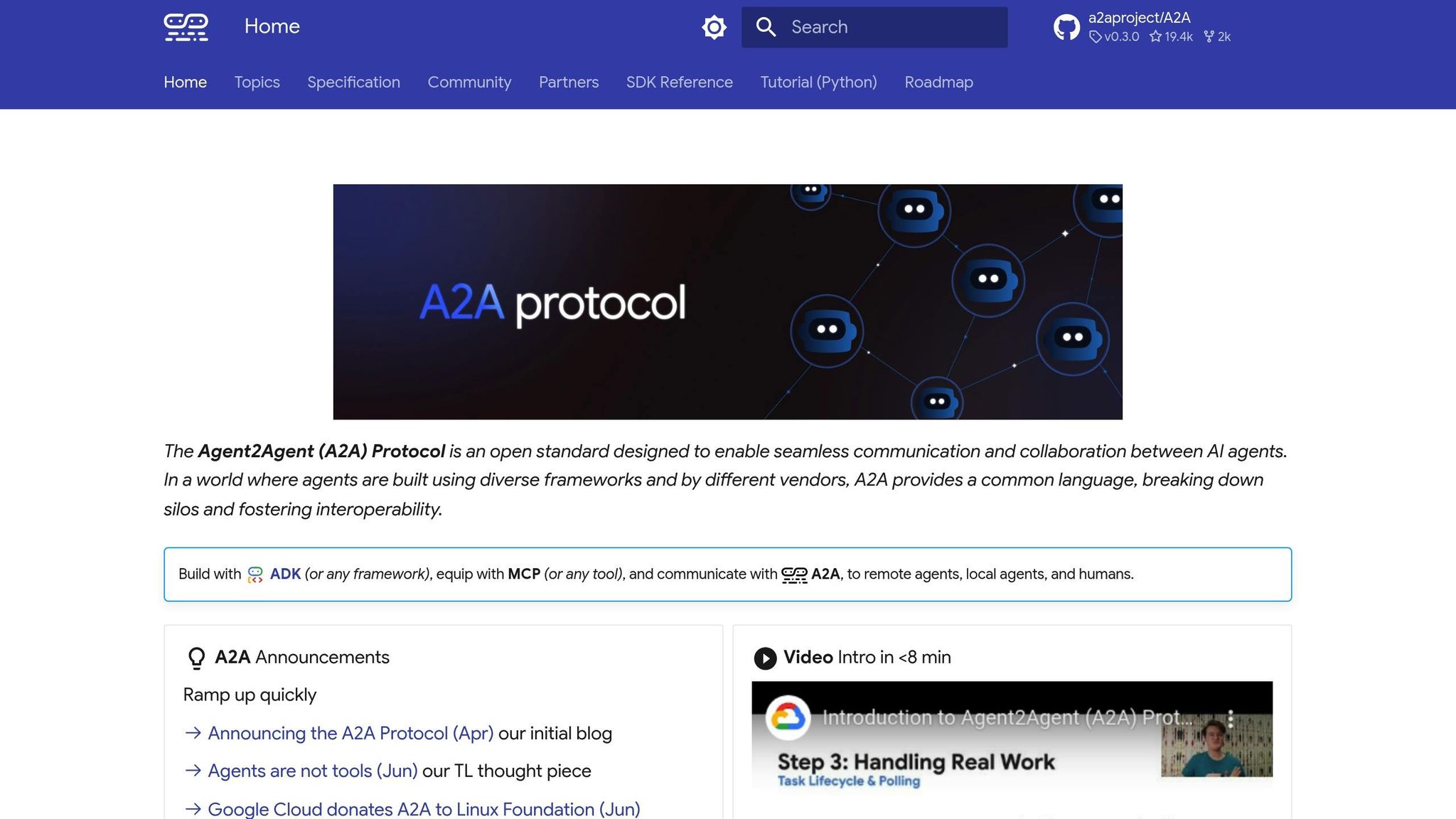

ال بروتوكول وكيل إلى وكيل (A2A) يمكّن وكلاء الذكاء الاصطناعي من الاتصال مباشرة مع بعضهم البعض، متجاوزًا تجمعات السياق المشتركة. يعمل هذا الإعداد على تسهيل التفاوض على المهام من نظير إلى نظير ومشاركة البيانات والتنسيق من خلال الاتفاقيات المباشرة. فيما يلي، نستكشف ميزاته الرئيسية: اللامركزية والأمان وقابلية التوسع وتحديات التكامل.

تعتمد A2A على بنية شبكة متداخلة، حيث يحتفظ كل وكيل بروابط مباشرة مع العديد من الأقران. توفر هذه البنية التكرار، مما يضمن التواصل السلس حتى في حالة عدم اتصال بعض الوكلاء بالإنترنت. يوجد نظام توجيه موزع للبحث تلقائيًا عن المسارات البديلة عند فشل الاتصالات الأساسية.

يدعم البروتوكول أيضًا تفويض المهام المستقل، مما يسمح للوكلاء بتعيين المهام بشكل مستقل بناءً على قدراتهم وعبء العمل. على سبيل المثال، عند إعطاء مهمة معقدة، يمكن للوكيل تقسيمها إلى مكونات أصغر والتعاقد مع أقران متخصصين لأجزاء محددة. يشارك الوكلاء باستمرار المعلومات حول سعة المعالجة وحالة قائمة الانتظار مع أقرانهم القريبين، مما يتيح إعادة التوزيع الديناميكي للمهام إلى العقد الأقل ازدحامًا. ينتج عن هذا سير عمل لامركزي بدون تحكم مركزي.

تعمل هذه الميزات اللامركزية جنبًا إلى جنب مع الإجراءات الأمنية القوية لتعزيز النظام.

تضمن A2A الاتصال الآمن من خلال المصادقة المتبادلة، باستخدام شهادات التشفير وبروتوكولات الاستجابة للتحدي. يؤدي هذا إلى إنشاء شبكة موثوقة حيث يتفاعل الوكلاء فقط مع أقرانهم الذين تم التحقق منهم.

كل اتصال من وكيل إلى وكيل محمي بواسطة تشفير معزول، مع مفاتيح التشفير الفريدة وأذونات الوصول. يضمن هذا التصميم أن الاختراق في اتصال واحد لا يعرض الشبكة بأكملها للخطر. تمنع العزلة حالات الفشل الأمني المتتالية.

للحفاظ على سلامة البيانات، يتضمن البروتوكول التحقق على مستوى المعاملة. تكون كل رسالة مصحوبة بتجزئات مشفرة، مما يسمح للمستلمين بتأكيد عدم تغيير البيانات أثناء الإرسال. في حالة فشل التحقق من التكامل، يتم إنهاء الاتصال ويتم تنبيه مسؤولي الشبكة على الفور.

لإدارة النمو بكفاءة، تستخدم A2A التجميع الهرمي وتجميع الاتصالات. يتم تجميع الوكلاء في مجموعات تشترك في قنوات الاتصال. يتعامل وكلاء البوابة مع التفاعلات بين المجموعات، مما يقلل من عدد الاتصالات المباشرة التي يحتاج كل وكيل إلى الحفاظ عليها مع الاستمرار في تمكين التنسيق العالمي.

يدعم البروتوكول تحجيم مرن، مما يسمح للوكلاء الجدد بالانضمام إلى الشبكة من خلال التعارف من الأقران الحاليين. عند زيادة الطلب، يمكن نشر وكلاء إضافيين ودمجهم في الشبكة في غضون دقائق، ليكونوا جاهزين لتولي المهام المفوضة.

تتوافق ميزات قابلية التوسع هذه بسلاسة مع أهداف قابلية التشغيل البيني الأوسع للبروتوكول.

يأتي تنفيذ A2A مصحوبًا بتحديات فنية، لا سيما في إدارة الاتصالات المتزامنة المتعددة وتمكين مفاوضات الأقران المستقلة. تحتاج المنظمات إلى النشر أدوات إدارة الاتصال لمراقبة سلامة الشبكة وتحسين التوجيه وضمان وجود آليات تجاوز الفشل للحفاظ على الاتصال.

تخطيط هيكل الشبكة أمر بالغ الأهمية أيضًا. لمنع اختناقات الاتصال، يجب على المؤسسات تصميم عمليات نشر الوكلاء بعناية، ونمذجة أنماط سير العمل ووضع الوكلاء بشكل استراتيجي لتقليل تأخيرات التوجيه.

على الرغم من أن A2A تقدم التعقيد، إلا أن نموذج الاتصال المباشر الخاص بها يزيل نقاط الفشل الفردية ويوفر القدرة على التكيف اللازمة لأنظمة الذكاء الاصطناعي الديناميكية ذاتية التنظيم. هذا يجعله حلاً قويًا لتحقيق تدفقات عمل مرنة ومستقلة.

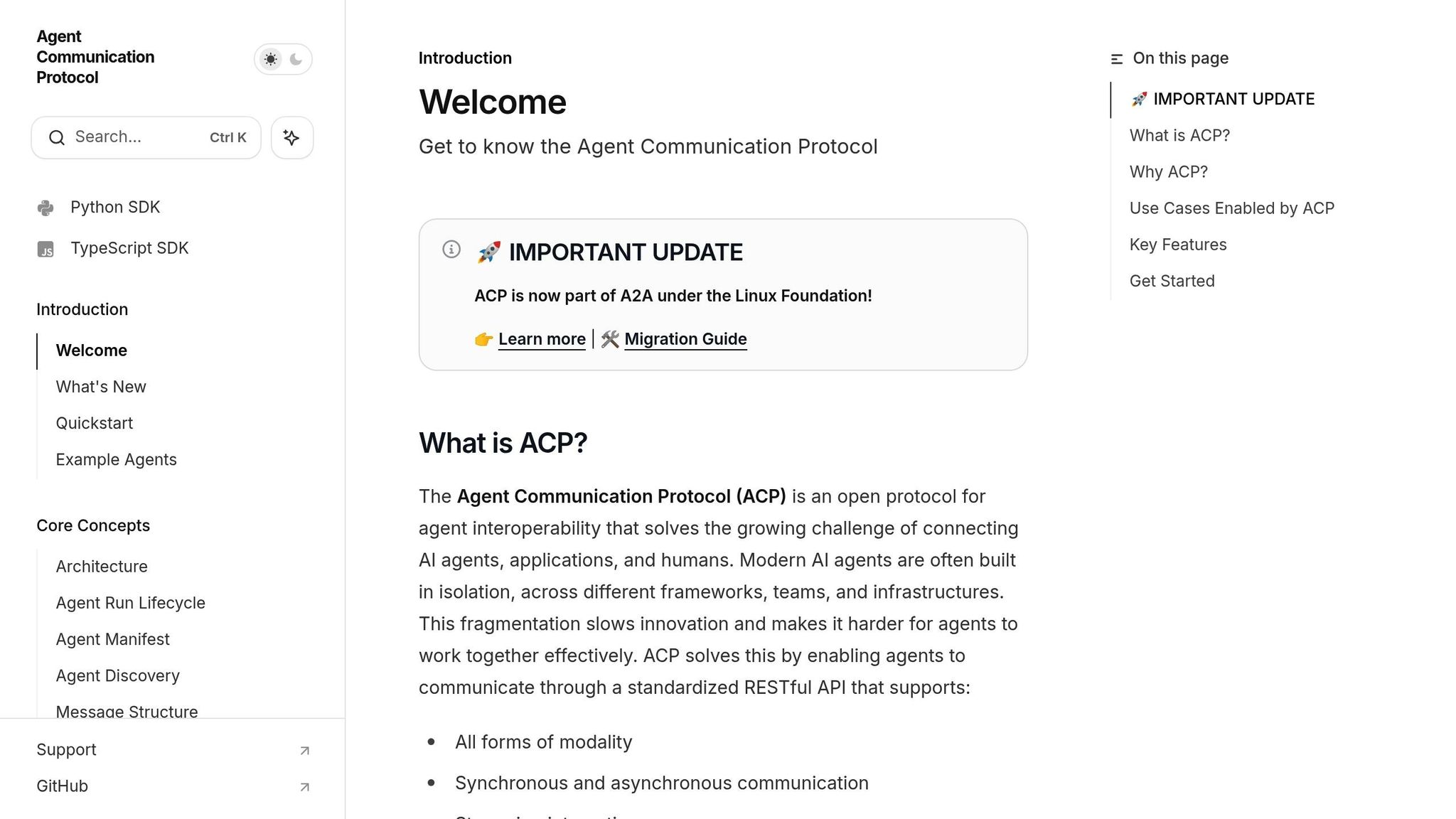

ال بروتوكول اتصالات الوكيل (ACP) يحقق التوازن بين النهج المركزية واللامركزية، ويقدم نموذجًا هجينًا مصممًا خصيصًا لسير العمل الذي يتطلب المرونة والإشراف. فهو يجمع بين التنسيق المركزي وتنفيذ المهام الموزعة، باستخدام محاور تنسيق خفيفة لإدارة الاتصالات مع السماح للوكلاء بالعمل بشكل مستقل. يضمن هذا الإعداد الإشراف الفعال دون المساس باستقلالية الوكلاء.

توظف ACP التنسيق الفيدرالي، حيث تتعاون مراكز متعددة للإشراف على مجالات سير العمل المتميزة. يقوم كل مركز بإدارة مهام أو مناطق محددة ويمكنه نقل المسؤوليات بسلاسة إلى مراكز أخرى عند الحاجة. وهذا يمنع أي محور منفرد من أن يصبح عقبة مع الاحتفاظ بمزايا التنسيق المركزي.

يتيح البروتوكول الحكم الذاتي الانتقائي، مما يسمح للوكلاء بالتعامل بشكل مستقل مع المهام الروتينية مع الاحتفاظ بالتنسيق للعمليات الأكثر تعقيدًا أو كثيفة الموارد. تضمن هذه الاستقلالية استمرار الوكلاء في العمل حتى عند فصلهم مؤقتًا عن مراكز التنسيق.

مع تعيين مركز ديناميكي، يتم توجيه الوكلاء إلى المركز الأكثر ملاءمة استنادًا إلى عوامل مثل عبء العمل والموقع ومتطلبات المهمة. في حالة تحميل لوحة الوصل بشكل زائد أو عدم الاتصال بالإنترنت، تتم إعادة توجيه الوكلاء بسلاسة إلى مراكز بديلة. تضمن ضوابط الوصول القوية والتشفير أن تظل هذه الانتقالات آمنة.

الأمن هو حجر الزاوية في ACP، بدءًا من التحكم في الوصول المستند إلى الأدوار تدار من خلال مراكز التنسيق. تحتفظ كل لوحة وصل بمصفوفات الأذونات التفصيلية، وتحدد الموارد التي يمكن للوكلاء الوصول إليها وأذونات الاتصال الخاصة بهم والمهام المصرح لهم بتنفيذها. تعمل هذه الإدارة المركزية على فرض سياسات أمان متسقة عبر الشبكة.

يقوم البروتوكول بتأمين الاتصال باستخدام قوائم انتظار مشفرة، حيث تكون الرسائل محمية بمفاتيح تشفير خاصة بالمحور. تتضمن قوائم الانتظار هذه آليات اكتشاف التلاعب، مما يضمن وضع علامة على أي رسائل تم اعتراضها أو تغييرها وإعادة إرسالها.

بالإضافة إلى ذلك، مسارات التدقيق يتم إنشاؤها تلقائيًا لجميع تفاعلات الوكيل. توفر هذه السجلات، الموزعة عبر محاور متعددة، سجلاً كاملاً للإجراءات، مما يضمن المساءلة ويسهل تحديد الأنماط غير العادية أو التحقيق في الحوادث الأمنية المحتملة.

تم تصميم ACP للتوسع بكفاءة من خلال تجميع المحور، والتي تجمع مراكز التنسيق لمشاركة أحمال المعالجة. عند زيادة النشاط، يمكن إضافة لوحات وصل جديدة إلى المجموعات الموجودة في غضون ساعات، ويقوم البروتوكول تلقائيًا بإعادة توزيع تعيينات الوكلاء للحفاظ على أعباء العمل المتوازنة.

يدعم النظام أيضًا التنسيق المتدرج, مع مراكز إقليمية تدير الوكلاء المحليين و مراكز رئيسية تشرف على التنسيق بين الأقاليم. تضمن هذه البنية الهرمية قابلية التوسع العالمية مع الحفاظ على الاستجابة المحلية وتقليل زمن الوصول وتحسين الأداء.

تجميع الموارد يسمح للمراكز بمشاركة الموارد الحسابية. خلال ذروة الطلب، يمكن للمراكز ذات التحميل الزائد استعارة السعة من المراكز الأقل ازدحامًا، مما يضمن أوقات استجابة متسقة حتى أثناء ارتفاع النشاط.

يتطلب تنفيذ ACP التفكير تخطيط بنية المركز لتحديد العدد المثالي لمراكز التنسيق وموضعها. يجب على المؤسسات مراعاة أنماط سير العمل والتوزيع الجغرافي والنمو المستقبلي لتجنب اختناقات الأداء.

إدارة تسجيل الوكيل يمثل تحديًا آخر، حيث يجب تكوين كل وكيل بشكل صحيح للتفاعل مع مراكز التنسيق المعينة. تعد أنظمة التزويد القوية ضرورية لوكلاء الإعداد وتعيين الأذونات وإدارة عمليات إعادة تعيين المركز عندما تتغير هياكل الشبكة.

أخيرا، المزامنة عبر لوحات الوصل أمر بالغ الأهمية لضمان الاتساق عندما ينتقل الوكلاء بين المراكز. في حين أن هذا يضيف عبئًا تشغيليًا، فمن الضروري الحفاظ على سلامة البيانات ومنع التعارضات في عمليات سير العمل الموزعة.

على الرغم من هذه التعقيدات، توفر ACP حلاً وسطًا عمليًا، حيث توفر التحكم والرؤية التي تحتاجها المنظمات مع دعم العمليات المرنة والموزعة للوكلاء.

ال بروتوكول شبكة الوكيل (ANP) تأخذ اللامركزية إلى ذروتها، مما يؤدي إلى إنشاء شبكة متداخلة موزعة بالكامل تلغي الحاجة إلى التنسيق المركزي. على عكس البروتوكولات التي تعتمد على المراكز أو الوسطاء، تنشئ ANP نظامًا من نظير إلى نظير حيث يعمل كل وكيل كمشارك ومنسق، مما يضمن أقصى قدر من المرونة والاستقلالية.

ANP يحقق اللامركزية الكاملة من خلال شبكات متشابكة، حيث يتصل كل وكيل مباشرة بعدة وكلاء آخرين. يوفر هذا الإعداد التكرار، حيث يحتفظ كل وكيل بجدول توجيه محلي يتم تحديثه بانتظام من خلال عمليات البث. وهذا يضمن استمرار تشغيل الشبكة، حتى أثناء الانقطاعات.

البروتوكول قدرات التنظيم الذاتي السماح لها بالتكيف مع التغييرات بسلاسة. عندما ينضم وكيل جديد، فإنه يعلن عن وجوده وقدراته للأقران القريبين، الذين يقومون بعد ذلك بمشاركة هذه المعلومات عبر الشبكة. وبالمثل، في حالة مغادرة أحد الوكلاء أو فشله، يقوم النظام تلقائيًا بإعادة توجيه الاتصالات وإعادة توزيع المهام بين الوكلاء المتبقين. تعمل هذه القدرة الديناميكية على التكيف على ترسيخ قدرة ANP على التعامل مع الاضطرابات بفعالية.

تستخدم ANP نموذج الثقة الموزع، حيث يقوم الوكلاء بالتحقق من بعضهم البعض باستخدام توقيعات التشفير ودرجات السمعة. يؤدي هذا إلى إنشاء نظام ذاتي التنظيم يعزل العوامل الضارة أو غير الموثوقة بمرور الوقت.

تشمل التدابير الأمنية الرئيسية تشفير من طرف إلى طرفوعمليات تبادل المفاتيح الآمنة والتوقيعات الرقمية لضمان الأصالة ومنع العبث أو انتحال الشخصية. بالإضافة إلى ذلك، إدارة الهوية القائمة على بلوكشين يوفر سجلاً غير قابل للتغيير لبيانات اعتماد الوكيل والأذونات. ومن خلال إلغاء الحاجة إلى سلطات إصدار الشهادات المركزية، يضمن هذا النهج عدم إمكانية تزوير هويات الوكلاء أو تكرارها، مما يزيد من تعزيز سلامة الشبكة.

تعالج ANP قابلية التوسع من خلال تشكيل مجموعات مترابطة. تعمل هذه المجموعات على موازنة أعباء العمل بشكل ديناميكي، مع بقاء الاتصالات المحلية داخل المجموعات والرسائل بين المجموعات التي يتم توجيهها عبر بوابات مخصصة. تضمن هذه البنية إمكانية نمو الشبكة دون المساس بالكفاءة.

ينطوي نشر ANP على تعقيدات، لا سيما في اكتشاف الأقران، حيث يجب على الوكلاء تحديد الشركاء المناسبين والتواصل معهم. بينما يمكن لخوادم bootstrap أو بروتوكولات البث المتعدد بدء الاتصالات، تصبح الشبكة مكتفية ذاتيًا بمجرد تنشيط كتلة حرجة من الوكلاء.

إدارة هيكل الشبكة هي عقبة أخرى. يحتاج المسؤولون إلى مراقبة أنماط الاتصال للحفاظ على التكرار مع تجنب النفقات الزائدة. يمكن أن يكون استكشاف الأخطاء وإصلاحها أيضًا أكثر صعوبة بسبب الطبيعة الموزعة لـ ANP. قد تظهر المشكلات بشكل مختلف في أجزاء مختلفة من الشبكة، مما يتطلب أدوات وتشخيصات متخصصة لتحديد المشكلات وحلها.

على الرغم من هذه التحديات، فإن مرونة ANP واستقلاليتها تجعلها الخيار المفضل للمنظمات التي تحتاج إلى عمليات لامركزية. وهي مناسبة بشكل خاص للسيناريوهات التي تتطلب مقاومة الرقابة أو وقت التشغيل العالي أو القدرة على التعامل مع أقسام الشبكة بفعالية.

تأتي بروتوكولات قابلية التشغيل البيني مع مجموعاتها الخاصة من نقاط القوة والضعف، مما يجعل اختيار الخيار الصحيح عملية موازنة. تشمل الاعتبارات الرئيسية مدى سرعة نشر البروتوكول ومتطلباته التشغيلية والجهد المطلوب للصيانة طويلة الأجل.

في نهاية المطاف، يعتمد اختيار أفضل بروتوكول على أولوياتك - سواء كنت بحاجة إلى النشر السريع أو الوظائف اللامركزية أو حل آمن يراعي التكلفة على المدى الطويل. تحدد هذه المقارنة المقايضات، مما يمهد الطريق للحصول على رؤى أعمق في الخاتمة.

يتوقف اختيار بروتوكول قابلية التشغيل البيني للوكيل الأنسب على متطلباتك التشغيلية المحددة. يأتي كل بروتوكول مع مجموعة نقاط القوة والقيود الخاصة به، والتي يجب أن تتوافق بعناية مع متطلبات بيئتك.

تلعب قابلية التشغيل البيني الموحدة دورًا مهمًا في عمليات سير العمل اللامركزية، حيث إنها تؤثر بشكل مباشر على مدى كفاءة وكلاء الذكاء الاصطناعي في العمل معًا عبر الأنظمة الموزعة.

على سبيل المثال، MCP مثالية للنماذج الأولية السريعة ومشاريع إثبات المفهوم. ومع ذلك، قد تشكل طبيعتها المركزية تحديات عند التوسع إلى بيئات إنتاج أكبر. من ناحية أخرى، A2A تتفوق في السيناريوهات التي تكون فيها السرعة ضرورية، وذلك بفضل زمن الوصول المنخفض. ومع ذلك، تتطلب إدارة التعقيد المتزايد للشبكة إشرافًا دقيقًا على البنية التحتية.

إذا كان تركيزك على تحقيق التوازن بين قابلية التوسع والأمان أثناء إدارة عمليات سير العمل متعددة الأقسام، ACP يقدم حلاً عمليًا. يعمل تصميمها على تبسيط العمليات في البيئات المعقدة، مما يجعلها مناسبة لعمليات النشر للأغراض العامة. وفي الوقت نفسه، ANP يضيء في الحالات التي تكون فيها العملية غير المنقطعة غير قابلة للتفاوض. تضمن شبكاتها الشبكية المرونة من خلال الحفاظ على الوظائف حتى في حالة فشل المكونات الفردية، مما يجعلها خيارًا قويًا للتطبيقات عالية المرونة.

وفي النهاية، توفر هذه البروتوكولات مجموعة من الخيارات للتوافق مع احتياجات سير العمل المتنوعة. يجب على المؤسسات تقييم أهدافها التشغيلية ومتطلبات قابلية التوسع والتسامح مع التعقيد بعناية لاختيار البروتوكول الذي يدعم تدفقات العمل اللامركزية بشكل أفضل.

يتوقف اختيار بروتوكول قابلية التشغيل البيني الصحيح على فهم متطلبات سير العمل في مؤسستك وتعقيد المهام المطروحة. إذا كانت عمليات سير العمل الخاصة بك تتطلب التواصل في الوقت الحقيقي والتنسيق الآمن بين وكلاء الذكاء الاصطناعي الذين يعملون عبر منصات مختلفة، A2A (وكيل إلى وكيل) البروتوكولات مناسبة للغاية. تتيح هذه البروتوكولات التعاون السلس، مما يجعلها مثالية للعمليات الديناميكية والتفاعلية.

لعمليات سير العمل التي تتضمن أنظمة قابلة للتطوير ومترابطة مع العديد من الوكلاء الذين يتعاملون مع المهام المعقدة، فإن MCP (بروتوكول التنسيق متعدد الوكلاء) يقدم نهجًا أكثر تنظيمًا. إنه يدمج الأدوات والبيانات والعمليات في إطار متماسك، مما يضمن التنسيق الفعال في الإعدادات الأكثر تعقيدًا.

عند اتخاذ القرار، ضع في اعتبارك ما إذا كانت عمليات سير العمل الخاصة بك تركز على تفاعل فوري أو تتطلب التكامل المنهجي للموارد. ستساعدك مواءمة اختيار البروتوكول الخاص بك مع هذه الأولويات على تحقيق عمليات سلسة وفعالة.

المخاطر الأمنية الأساسية المرتبطة بـ A2A و MCP تنبع البروتوكولات من نقاط الضعف مثل إدخال الأوامر والحقن الفوري وتزوير الطلبات من جانب الخادم (SSRF) والمصادقة الضعيفة. يمكن أن تترك هذه العيوب عمليات سير العمل اللامركزية مفتوحة للوصول غير المصرح به وانتهاكات البيانات المحتملة.

لمواجهة هذه التحديات، يجب على المنظمات تحديد الأولويات أساليب مصادقة قوية، استخدم قنوات اتصال مشفرة، وفرض التحقق الدقيق من الإدخال لمنع الأوامر الضارة. بالإضافة إلى ذلك، يمكن أن يؤدي تحديد حدود الثقة الواضحة وإجراء عمليات تدقيق أمنية منتظمة إلى تعزيز دفاعات البروتوكولات والحفاظ على الالتزام بمعايير الأمان في الأنظمة اللامركزية.

دمج A2A (وكيل إلى وكيل) و MCP (بروتوكول التنسيق متعدد الوكلاء) في أنظمة الذكاء الاصطناعي الحالية يمكن أن يكون مسعى صعبًا ولكنه يستحق العناء. تم تصميم هذه البروتوكولات لتمكين التعاون السلس بين وكلاء الذكاء الاصطناعي اللامركزي، ولكن تنفيذها غالبًا ما يتطلب تغييرات كبيرة في بنيات النظام الحالية لضمان التوافق والتواصل الفعال.

بعض العقبات الرئيسية تشمل:

يتطلب التغلب بنجاح على هذه التحديات مزيجًا من المعرفة التقنية والتدابير الأمنية القوية والالتزام بتطوير معايير موحدة تبسط جهود التكامل.